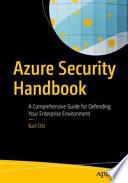

Azure Security Handbook

Sinopsis del Libro

Did you know that the most common cloud security threats happen because of cloud service misconfigurations, not outside attacks? If you did not, you are not alone. In the on-premises world, cybersecurity risks were limited to the organization’s network, but in the era of cloud computing, both the impact and likelihood of potential risks are significantly higher. With the corresponding advent of DevOps methodology, security is now the responsibility of everyone who is part of the application development life cycle, not just the security specialists. Applying the clear and pragmatic recommendations given in this book, you can reduce the cloud applications security risks in your organization. This is the book that every Azure solution architect, developer, and IT professional should have on hand when they begin their journey learning about Azure security. It demystifies the multitude of security controls and offers numerous guidelines for Azure, curtailing hours of learning fatigue and confusion. Throughout the book you will learn how to secure your applications using Azure’s native security controls. After reading this book, you will know which security guardrails are available, how effective they are, and what will be the cost of implementing them. The scenarios in this book are real and come from securing enterprise applications and infrastructure running on Azure. What You Will Learn Remediate security risks of Azure applications by implementing the right security controls at the right time Achieve a level of security and stay secure across your Azure environment by setting guardrails to automate secure configurations Protect the most common reference workloads according to security best practices Design secure access control solutions for your Azure administrative access, as well as Azure application access Who This Book Is For Cloud security architects, cloud application developers, and cloud solution architects who work with Azure. It is also a valuable resource for those IT professionals responsible for securing Azure workloads in the enterprise.

Ficha Técnica del Libro

Subtitulo : A Comprehensive Guide for Defending Your Enterprise Environment

Número de páginas 148

Autor:

- Karl Ots

Categoría:

Formatos Disponibles:

PDF, EPUB, MOBI

¿Cómo descargar el libro?

Aquí te presentamos diversas opciones para adquirir el libro.

Valoración

4.9

18 Valoraciones Totales